Google 的证书更新了 可能是因为数字证书密钥被窃 警惕假冒数字证书

44 views

Skip to first unread message

wanghx

Jan 18, 2010, 6:55:51 PM1/18/10

to lihlii-g, wla...@googlegroups.com, wl...@googlegroups.com, po...@lihlii.posterous.com

zuola

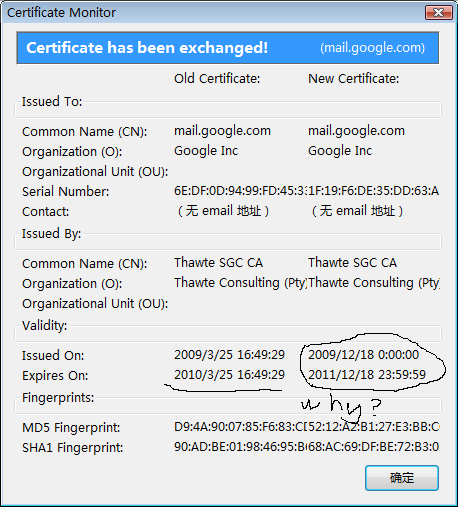

@lihlii 我发现我曾截取的图片显示mail.google.com

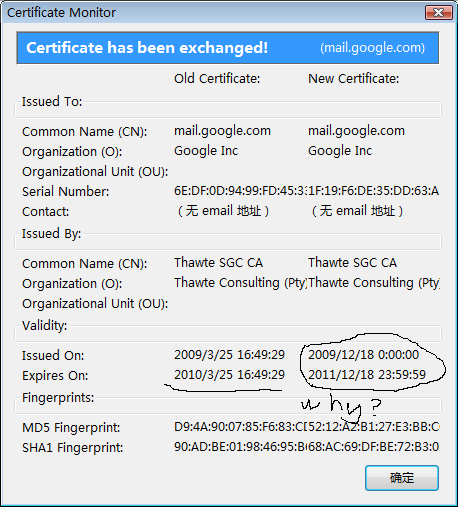

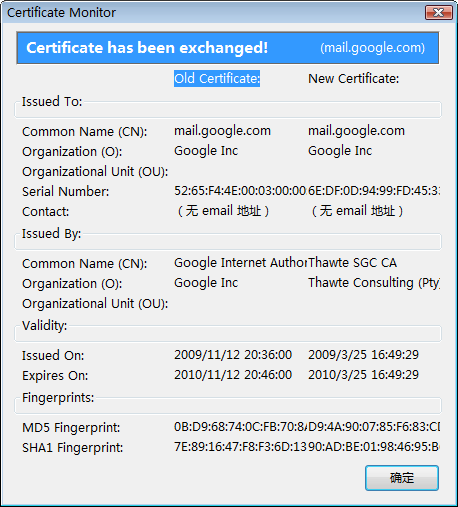

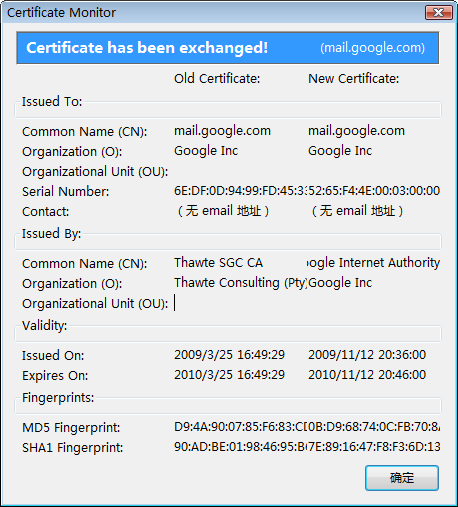

有三张证书,分别颁发于2009/3/25 、2009/12/18、 2009/11/12 图片在这里 http://twitpic.com/photos/zuola #googlecn 我去写篇网络日志about 1 hour ago from Echofon in

reply to lihlii

@zuola http://twitpic.com/pzpgu - 现在看来,这个自我颁发的证书很可能是网狗伪造的假证书。你的 gmail 很可能用这种方法被攻击了。 @zuola28 minutes ago from TwitPic

高度可能 >@zuola http://img.ly/nE4 在沒有得到GOOGLE的相關解釋前,我會懷疑GOOGLE的部分 HTTPS服務的SSL private key出現了問題所以急急的換安全證書,或是private key被偷來制造SSL內容嗅探跳板? #googlecnabout 1 hour ago from web

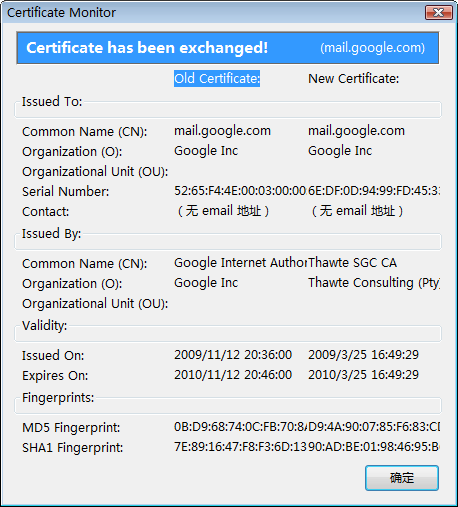

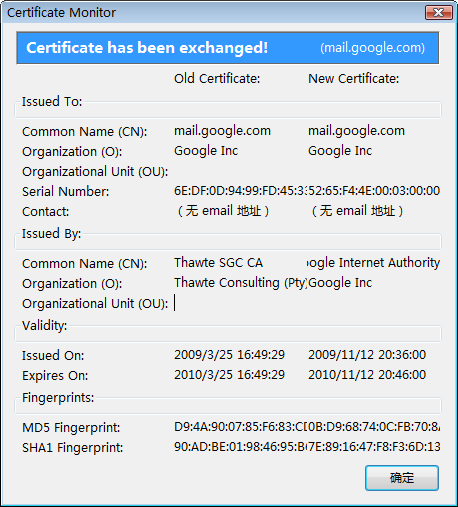

理由:Google 不可能用 Google Internet Authority 自己给自己颁发的数字证书[6][5],这是无效证书,如果不是 Google 的安全管理员在调试机器犯傻胡搞,就更可能是网狗在截取了你的通信后伪造的证书用于窃听。

最近发现 Google 服务器数字证书更换了。当时我想,提前3个月更换证书,防止过期的时候来不及。现在看 @zuola 提供的另一个证书 10年11月才过期,也在相邻几天内更换,且新证书有效期只不过是 10年12月,说明就不是因为提前预防过期而更换证书了。

www.google.com 的数字证书也是 2009-12-18 更换的,旧证书本来要到 2010-03-27 过期。

谷歌说09年12月中发现针对其“系统架构”的攻击,几乎可以肯定是包括但并不仅限于其私钥被窃取,用于假冒和截取 google 通信!我 90% 可以断定了。如果黑帮窃取了 verisign thawte 等根证书颁发公司的密钥秘而不宣,危害就实在太大了。

看来我们得仔细确认证书的指纹。目前 mail.google.com 证书是 Thawte SGC CA 颁发,SHA1 指纹 68 ac 69 df be 72 b3 0d 08 0e 54 10 84 fd 78 91 fc bd 6d 9b 请核对。

>@huawuban 最近用google sync同步日历的时候也总是要确认证书,不知是否有关

这可能是异常表现。

huawuban @lihlii @zuola 出现这种情况跟所在地点似乎无关。国外的黑莓论坛上最近也有人讨论这个 问题。最近刷手机系统之后,头几次同步都不会有问题,但是过几天就会要求确认证书。1 minute ago from SocialScope in reply to lihlii

>@daxa 包括google帐户最近两个月也会有多次登录上不去而页面无任何提示的现象,Gmail会不稳定,我都觉得不可思议,现在看来你们的猜测应该没错!

你说的现象不足以判断,如果网络不稳定也会导致登陆不上去页面没反应。因为大量脚本没有下载完整。

daxa @lihlii 但在十二月以前我好像没过这样的事8 minutes ago from dabr in reply to lihlii

我记忆力以前遇到过,要刷新一下才好。你说的现象也许和攻击 gmail 有关,也许无关。要更多信息来辅助判断。>@daxa 但在十二月以前我好像没过这样的事

Common Name: www.google.com

Old:

Serial Number: 01:2A:39:76:0D:3F:4F:C9:0B:E7:BD:2B:CF:95:2E:7A

Issued by: Thawte SGC CA

Issued on: 2009-03-27 22:20:07

Expires on: 2010-03-27 22:20:07

MD5 fingerprint: BB:08:87:B5:F6:82:21:6F:10:4E:73:63:66:A7:4E:0B

SHA1 finger print: AB:BE:5E:B4:93:88:4E:E4:60:C6:EF:F8:EA:D4:B1:55:4B:C9:59:3C

New:

Serial Number: 2F:DF:BC:F6:AE:91:52:6D:0F:9A:A3:DF:40:34:3E:9A

Issued by: Thawte SGC CA

Issued on: 2009-12-18 00:00:00

Expires on: 2011-12-18 23:59:59

MD5 fingerprint: C4:70:74:FB:69:F9:E3:94:7E:8B:28:A4:00:73:DE:01

SHA1 finger print: 40:50:62:E5:BE:FD:E4:AF:97:E9:38:2A:F1:6C:C8:7C:8F:B7:C4:E2

Common Name: mail.google.com:

Old:

Serial Number: 6E:DF:0D:94:99:FD:45:33:DD:12:97:FC:42:A9:3B:E1

Issued by: Thawte SGC CA

Issued on: 2009-03-25 16:49:29

Expires on: 2010-03-25 16:49:29

MD5 fingerprint: D9:4A:90:07:85:F6:83:CD:71:E4:A9:D1:2D:1B:E8:29

SHA1 fingerprint: 90:AD:BE:01:98:46:95:B6:64:9A:D0:F9:EF:4F:1B:58:36:EB:38:0D

New:

Serial Number: 1F:19:F6:DE:35:DD:63:A1:42:91:8A:D5:2C:C0:AB:12

Issued by: Thawte SGC CA

Issued on: 2009-12-18 00:00:00

Expires on: 2011-12-18 23:59:59

MD5 fingerprint: 52:12:A2:B1:27:E3:BB:CC:E5:F5:AA:BD:A1:A1:E6:F8

SHA1 fingerprint: 68:AC:69:DF:BE:72:B3:0D:08:0E:54:10:84:FD:78:91:FC:BD:6D:9B

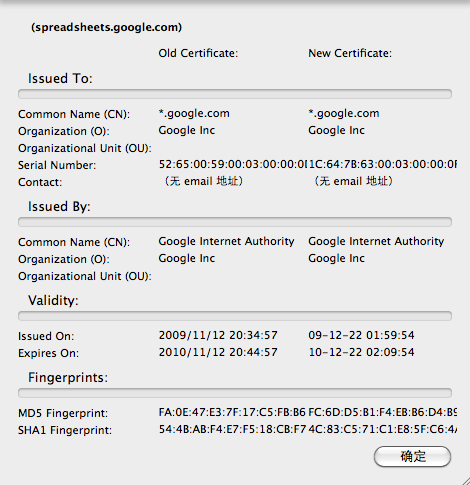

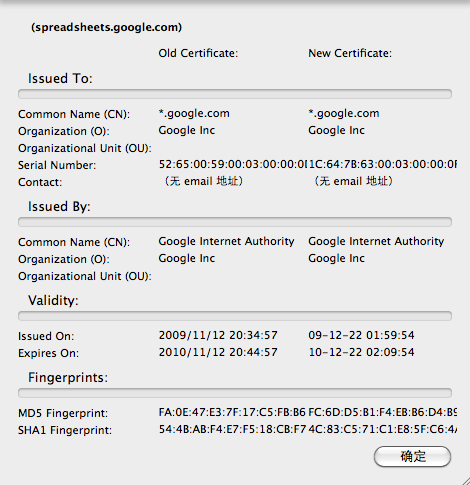

Common Name: *.google.com

Serial Number: 1C:64:7B:63:00:03:00:00:0F:B3

Issued by: Google Internet Authority

Issued on: 2009-12-22 01:59:54

Expires on: 2010-12-22 02:09:54

MD5 fingerprint: FC:6D:D5:B1:F4:EB:B6:D4:B9:70:39:9F:CE:DA:82:09

SHA1 fingerprint 4C:83:C5:71:C1:E8:5F:C6:4A:37:A8:52:CD:74:D1:86:74:85:35:06

gmail 等服务采用不同的证书。上述证书在登录 googlegroups 时出现。为了防止截取替换证书的方式窃听SSL通信,要养成习惯注意检查证书指纹是否一致。

如果 Thawte SGC CA 的根证书的指纹和自由网络用户对比确认无误,那么经过 Thawte SGC CA 签名的证书也应该没问题。

所以最危险的攻击是替换证书颁发机构的根证书。这可以通过安装木马软件,某些常用软件中添加恶意替换根证书的代码来实现攻击,也可以在通信链路上截取证书 加以替换,欺骗不细心的用户,达到监控和欺诈目的。

推荐用 Firefox 浏览器,加装 Certificate Patrol 扩展[1],就能在每次收到的服务器数字证书改变时给你发出警告。这时必须仔细鉴别,防止被偷换欺诈[7][8],中途截取通信数据,甚至被诱导安装木 马。

另外可以尝试 Firefox 的另一个扩展: Perspective [2],它可以从多方网站核对你所访问的网站服务器证书是否相符,以防止“中间人 MITM 攻击”的证书替换欺诈。但这个扩展和 Foxit PDF Reader 的浏览器插件不兼容。

参考:

[1] Certificate Patrol http://patrol.psyced.org/ https://addons.mozilla.org/en-US/firefox/addon/6415

[2] Perspectives : Mozilla Firefox 3 Extension http://www.cs.cmu.edu/~perspectives/firefox.html

Not compatible with Foxit Reader PDF reader extension.

[3] http://twitpic.com/vkkn9

搞不懂google 的Gmail的SSL安全证书为何有两个,并且是同一家机构颁发的,但时间戳不同,难道有人伪造安全证书?有GOOGLE的员工或网络安全高手能给出解释 吗?

[4] http://twitpic.com/pzq3h

又吓我一大跳,刚才firefox提示GMAIL的安全证书又被换回原来了,这是搞什么鬼?

[5] http://twitpic.com/pzpgu

吓我一大跳,刚才firefox提示GMAIL的安全证书被换了,难道Google Inc真可以给自己颁发安全证书了?Google Internet Authority

[6] http://img.ly/nE4

在沒有得到GOOGLE的相關解釋前,我會懷疑GOOGLE的部分HTTPS服務的SSL private key出現了問題所以急急的換安全證書,或是private key被偷來制造SSL內容嗅探跳板? #googlecn

[7] google.com 数字证书 HTTPS 网页混合非加密内容的安全问题 https://groups.google.com/group/lihlii/browse_frm/thread/777eff6ef6b27405/

[8] 如何做到窃听SSL的内容的? https://groups.google.com/group/lihlii/browse_frm/thread/a8307a015a32c73f/

@zuola http://twitpic.com/pzpgu - 现在看来,这个自我颁发的证书很可能是网狗伪造的假证书。你的 gmail 很可能用这种方法被攻击了。 @zuola28 minutes ago from TwitPic

高度可能 >@zuola http://img.ly/nE4 在沒有得到GOOGLE的相關解釋前,我會懷疑GOOGLE的部分 HTTPS服務的SSL private key出現了問題所以急急的換安全證書,或是private key被偷來制造SSL內容嗅探跳板? #googlecnabout 1 hour ago from web

理由:Google 不可能用 Google Internet Authority 自己给自己颁发的数字证书[6][5],这是无效证书,如果不是 Google 的安全管理员在调试机器犯傻胡搞,就更可能是网狗在截取了你的通信后伪造的证书用于窃听。

最近发现 Google 服务器数字证书更换了。当时我想,提前3个月更换证书,防止过期的时候来不及。现在看 @zuola 提供的另一个证书 10年11月才过期,也在相邻几天内更换,且新证书有效期只不过是 10年12月,说明就不是因为提前预防过期而更换证书了。

www.google.com 的数字证书也是 2009-12-18 更换的,旧证书本来要到 2010-03-27 过期。

谷歌说09年12月中发现针对其“系统架构”的攻击,几乎可以肯定是包括但并不仅限于其私钥被窃取,用于假冒和截取 google 通信!我 90% 可以断定了。如果黑帮窃取了 verisign thawte 等根证书颁发公司的密钥秘而不宣,危害就实在太大了。

看来我们得仔细确认证书的指纹。目前 mail.google.com 证书是 Thawte SGC CA 颁发,SHA1 指纹 68 ac 69 df be 72 b3 0d 08 0e 54 10 84 fd 78 91 fc bd 6d 9b 请核对。

>@huawuban 最近用google sync同步日历的时候也总是要确认证书,不知是否有关

这可能是异常表现。

huawuban @lihlii @zuola 出现这种情况跟所在地点似乎无关。国外的黑莓论坛上最近也有人讨论这个 问题。最近刷手机系统之后,头几次同步都不会有问题,但是过几天就会要求确认证书。1 minute ago from SocialScope in reply to lihlii

>@daxa 包括google帐户最近两个月也会有多次登录上不去而页面无任何提示的现象,Gmail会不稳定,我都觉得不可思议,现在看来你们的猜测应该没错!

你说的现象不足以判断,如果网络不稳定也会导致登陆不上去页面没反应。因为大量脚本没有下载完整。

daxa @lihlii 但在十二月以前我好像没过这样的事8 minutes ago from dabr in reply to lihlii

我记忆力以前遇到过,要刷新一下才好。你说的现象也许和攻击 gmail 有关,也许无关。要更多信息来辅助判断。>@daxa 但在十二月以前我好像没过这样的事

Common Name: www.google.com

Old:

Serial Number: 01:2A:39:76:0D:3F:4F:C9:0B:E7:BD:2B:CF:95:2E:7A

Issued by: Thawte SGC CA

Issued on: 2009-03-27 22:20:07

Expires on: 2010-03-27 22:20:07

MD5 fingerprint: BB:08:87:B5:F6:82:21:6F:10:4E:73:63:66:A7:4E:0B

SHA1 finger print: AB:BE:5E:B4:93:88:4E:E4:60:C6:EF:F8:EA:D4:B1:55:4B:C9:59:3C

New:

Serial Number: 2F:DF:BC:F6:AE:91:52:6D:0F:9A:A3:DF:40:34:3E:9A

Issued by: Thawte SGC CA

Issued on: 2009-12-18 00:00:00

Expires on: 2011-12-18 23:59:59

MD5 fingerprint: C4:70:74:FB:69:F9:E3:94:7E:8B:28:A4:00:73:DE:01

SHA1 finger print: 40:50:62:E5:BE:FD:E4:AF:97:E9:38:2A:F1:6C:C8:7C:8F:B7:C4:E2

Common Name: mail.google.com:

Old:

Serial Number: 6E:DF:0D:94:99:FD:45:33:DD:12:97:FC:42:A9:3B:E1

Issued by: Thawte SGC CA

Issued on: 2009-03-25 16:49:29

Expires on: 2010-03-25 16:49:29

MD5 fingerprint: D9:4A:90:07:85:F6:83:CD:71:E4:A9:D1:2D:1B:E8:29

SHA1 fingerprint: 90:AD:BE:01:98:46:95:B6:64:9A:D0:F9:EF:4F:1B:58:36:EB:38:0D

New:

Serial Number: 1F:19:F6:DE:35:DD:63:A1:42:91:8A:D5:2C:C0:AB:12

Issued by: Thawte SGC CA

Issued on: 2009-12-18 00:00:00

Expires on: 2011-12-18 23:59:59

MD5 fingerprint: 52:12:A2:B1:27:E3:BB:CC:E5:F5:AA:BD:A1:A1:E6:F8

SHA1 fingerprint: 68:AC:69:DF:BE:72:B3:0D:08:0E:54:10:84:FD:78:91:FC:BD:6D:9B

Common Name: *.google.com

Serial Number: 1C:64:7B:63:00:03:00:00:0F:B3

Issued by: Google Internet Authority

Issued on: 2009-12-22 01:59:54

Expires on: 2010-12-22 02:09:54

MD5 fingerprint: FC:6D:D5:B1:F4:EB:B6:D4:B9:70:39:9F:CE:DA:82:09

SHA1 fingerprint 4C:83:C5:71:C1:E8:5F:C6:4A:37:A8:52:CD:74:D1:86:74:85:35:06

gmail 等服务采用不同的证书。上述证书在登录 googlegroups 时出现。为了防止截取替换证书的方式窃听SSL通信,要养成习惯注意检查证书指纹是否一致。

如果 Thawte SGC CA 的根证书的指纹和自由网络用户对比确认无误,那么经过 Thawte SGC CA 签名的证书也应该没问题。

所以最危险的攻击是替换证书颁发机构的根证书。这可以通过安装木马软件,某些常用软件中添加恶意替换根证书的代码来实现攻击,也可以在通信链路上截取证书 加以替换,欺骗不细心的用户,达到监控和欺诈目的。

推荐用 Firefox 浏览器,加装 Certificate Patrol 扩展[1],就能在每次收到的服务器数字证书改变时给你发出警告。这时必须仔细鉴别,防止被偷换欺诈[7][8],中途截取通信数据,甚至被诱导安装木 马。

另外可以尝试 Firefox 的另一个扩展: Perspective [2],它可以从多方网站核对你所访问的网站服务器证书是否相符,以防止“中间人 MITM 攻击”的证书替换欺诈。但这个扩展和 Foxit PDF Reader 的浏览器插件不兼容。

参考:

[1] Certificate Patrol http://patrol.psyced.org/ https://addons.mozilla.org/en-US/firefox/addon/6415

[2] Perspectives : Mozilla Firefox 3 Extension http://www.cs.cmu.edu/~perspectives/firefox.html

Not compatible with Foxit Reader PDF reader extension.

[3] http://twitpic.com/vkkn9

搞不懂google 的Gmail的SSL安全证书为何有两个,并且是同一家机构颁发的,但时间戳不同,难道有人伪造安全证书?有GOOGLE的员工或网络安全高手能给出解释 吗?

[4] http://twitpic.com/pzq3h

又吓我一大跳,刚才firefox提示GMAIL的安全证书又被换回原来了,这是搞什么鬼?

[5] http://twitpic.com/pzpgu

吓我一大跳,刚才firefox提示GMAIL的安全证书被换了,难道Google Inc真可以给自己颁发安全证书了?Google Internet Authority

[6] http://img.ly/nE4

在沒有得到GOOGLE的相關解釋前,我會懷疑GOOGLE的部分HTTPS服務的SSL private key出現了問題所以急急的換安全證書,或是private key被偷來制造SSL內容嗅探跳板? #googlecn

[7] google.com 数字证书 HTTPS 网页混合非加密内容的安全问题 https://groups.google.com/group/lihlii/browse_frm/thread/777eff6ef6b27405/

[8] 如何做到窃听SSL的内容的? https://groups.google.com/group/lihlii/browse_frm/thread/a8307a015a32c73f/

--

本邮件带有本人数字签名以防止假冒和欺诈。请不要轻信来自本人 email 地址但没有正确 OpenPGP 数字签名的任何邮件中的链接和附件,以防欺诈网页和木马病毒。为验证本邮件的数字签名真伪,请从 http://pgp.mit.edu:11371/pks/lookup?op=get&search=0x260A66F94A8F0F26 获取我的公钥。

本邮件带有本人数字签名以防止假冒和欺诈。请不要轻信来自本人 email 地址但没有正确 OpenPGP 数字签名的任何邮件中的链接和附件,以防欺诈网页和木马病毒。为验证本邮件的数字签名真伪,请从 http://pgp.mit.edu:11371/pks/lookup?op=get&search=0x260A66F94A8F0F26 获取我的公钥。

wanghx

Jan 18, 2010, 7:07:05 PM1/18/10

to lihlii-g, wla...@googlegroups.com, wl...@googlegroups.com

奇怪,我发现 https://groups.google.com 所采用的 *.google.com 证书,是

Google Internet Authority 颁发的。

再仔细查了一下,Google Internet Authority 的证书又是由 Equifax Secure

Certificate Authority 颁发的。这是个根证书颁发机构,所以 Google Internet

Authority 的证书也是有效的经过根证书颁发机构签名过的证书。

至于是否有欺诈,则要看根证书颁发机构是否可靠,其签发用的密钥是否泄漏,本

机保存的根证书是否被替换。如果担心所访问的网站服务器证书在通信线路中途被

劫持替换伪造,最简单的方式是和国外不同地区的朋友核对证书的 MD5 或 SHA1

指纹(fingerprint)。

--

本邮件带有本人数字签名以防止假冒和欺诈。请不要轻信来自本人 email 地址但

没有正确 OpenPGP 数字签名的任何邮件中的链接和附件,以防欺诈网页和木马病

Google Internet Authority 颁发的。

再仔细查了一下,Google Internet Authority 的证书又是由 Equifax Secure

Certificate Authority 颁发的。这是个根证书颁发机构,所以 Google Internet

Authority 的证书也是有效的经过根证书颁发机构签名过的证书。

至于是否有欺诈,则要看根证书颁发机构是否可靠,其签发用的密钥是否泄漏,本

机保存的根证书是否被替换。如果担心所访问的网站服务器证书在通信线路中途被

劫持替换伪造,最简单的方式是和国外不同地区的朋友核对证书的 MD5 或 SHA1

指纹(fingerprint)。

--

本邮件带有本人数字签名以防止假冒和欺诈。请不要轻信来自本人 email 地址但

没有正确 OpenPGP 数字签名的任何邮件中的链接和附件,以防欺诈网页和木马病

wanghx

Jan 18, 2010, 8:43:41 PM1/18/10

to Salon Friends, lihlii-g

From: Alex

Date: 2010/1/19

Subject: Re: {wlaq:18} Google 的证书更新了 可能是因为数字证书密钥被窃 警惕假冒数字证书

To: wl...@googlegroups.com

http://www.google.com/support/forum/p/gmail/thread?tid=0d6e6a15e22b93ff&hl=en

Date: 2010/1/19

Subject: Re: {wlaq:18} Google 的证书更新了 可能是因为数字证书密钥被窃 警惕假冒数字证书

To: wl...@googlegroups.com

http://www.google.com/support/forum/p/gmail/thread?tid=0d6e6a15e22b93ff&hl=en

Alright the new certificate with the SHA-1 fingerprint "30:36:A5:96:52:B6:64:18:12:E0:2C:98:82:1B:A4:C2:81:4F:BB:B5" is safe.

It turns out pop.gmail.com was sending a new CA cert for "Google Internet Authority", which is signed by Equifax, and using it to sign the end certificate for pop.gmail.com. I'm not sure why my mail client (claws mail) didn't automatically travserse the chain, but I extracted the certificates from wireshark and manually verified them:

$ openssl x509 -noout -fingerprint -in Google\ Internet\ Authority.pem

SHA1 Fingerprint=DD:7A:7F:13:1D:DB:A3:3D:3E:86:70:17:94:83:E6:FE:A6:98:7D:6A

$ openssl x509 -noout -fingerprint -in pop.gmail.com.pem

SHA1 Fingerprint=30:36:A5:96:52:B6:64:18:12:E0:2C:98:82:1B:A4:C2:81:4F:BB:B5

$ openssl verify "Google Internet Authority.pem"

Google Internet Authority.pem: OK

$ openssl verify -CAfile CA pop.gmail.com.pem

pop.gmail.com.pem: OK

"CA" is just a file I created containing the Equifax CA certificate and the new Google Internet Authority CA certificate received from connecting to pop.gmail.com. So it should be safe to accept this new fingerprint.. however you shouldn't trust me, you should verify it for yourself.

It turns out pop.gmail.com was sending a new CA cert for "Google Internet Authority", which is signed by Equifax, and using it to sign the end certificate for pop.gmail.com. I'm not sure why my mail client (claws mail) didn't automatically travserse the chain, but I extracted the certificates from wireshark and manually verified them:

$ openssl x509 -noout -fingerprint -in Google\ Internet\ Authority.pem

SHA1 Fingerprint=DD:7A:7F:13:1D:DB:A3:3D:3E:86:70:17:94:83:E6:FE:A6:98:7D:6A

$ openssl x509 -noout -fingerprint -in pop.gmail.com.pem

SHA1 Fingerprint=30:36:A5:96:52:B6:64:18:12:E0:2C:98:82:1B:A4:C2:81:4F:BB:B5

$ openssl verify "Google Internet Authority.pem"

Google Internet Authority.pem: OK

$ openssl verify -CAfile CA pop.gmail.com.pem

pop.gmail.com.pem: OK

"CA" is just a file I created containing the Equifax CA certificate and the new Google Internet Authority CA certificate received from connecting to pop.gmail.com. So it should be safe to accept this new fingerprint.. however you shouldn't trust me, you should verify it for yourself.

Reply all

Reply to author

Forward

0 new messages