ENC: Resul...TI - Dicas e Soluções em TI

juarez....@gmail.com

Segue algumas dicas....

|

Juarez Martins

E-mail/Skype | juarez....@gmail.com

Visite: www.resulti.blogspot.com

|

De: noreply+...@google.com [mailto:noreply+...@google.com] Em nome de Resul...TI

Enviada em: quarta-feira, 27 de fevereiro de 2013 04:24

Para: juarez....@gmail.com

Assunto: Resul...TI - Dicas e Soluções em TI

Resul...TI - Dicas e Soluções em TI |

- NAT - Configurando NAT estático por portas em roteadores Cisco

- NAT - Configurando NAT por portas em roteadores Cisco (PAT)

- NAT - Configurando Port Triggering em roteadores Cisco WRTP54 e WRT54G

- NAT - Laboratório Port Forward

- NAT - Configurando Port Forward em Roteadores Cisco WRTP54G e WRT54G

- NAT - Tipos de NAT - Laboratório NAPT

- NAT - Tipos de NAT

- NAT - Introdução - Laboratório

- NAT - Introdução

- Comandos Básicos de Switches Cisco

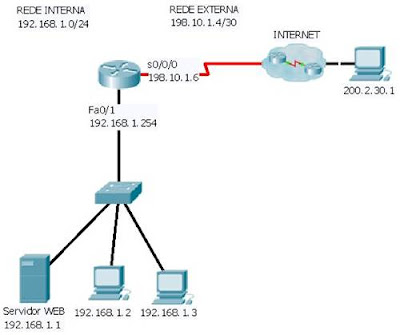

NAT - Configurando NAT estático por portas em roteadores Cisco Posted: 26 Feb 2013 05:57 PM PST NAT - Configurando NAT estático por portas em roteadores CiscoEste tipo de NAT é muito útil quando dispositivos da rede local interna precisam ser acessados pela Internet com um endereço consistente, tornando dispositivos e aplicações da rede interna públicos. Esta configuração possui a mesma função da configuração "Port Forward” , onde você determina que pacotes que possuem um certo número de porta ou de range de portas externas sejam encaminhados para um dispositivo na rede interna. Observe a topologia da rede abaixo: § static = indica que o tipo de nat é estático § tcp = protocolo da camada de transporte que será utilizado § 192.168.1.1 80 = Informa que os pacotes externos deverão ser enviados para o endereço 192.168.1.1 com a porta de destino 80 § 198.10.1.6 8080 = Informa que todos os pacotes externos com o endereço global interno 198.10.1.6 com a porta 8080 serão traduzidos para o endereço local interno informado (neste caso 192.168.1.1) - Comandos de verificação - AtividadesAssista o vídeo abaixo e veja como é realizado a configuração de nat estático por portas da topologia de rede acima. Caso você seja aluno de uma Academia Cisco como a do Senac-TI e tenha acesso ao simulador "Cisco Packet Tracer", faça o download da topologia de rede e tente realizar a configuração. Click aqui e faça download da topologia de rede acima* Realize a configuração de nat estático por portas e faça com que a estação de trabalho da rede externa (200.2.30.1) possa acessar o servidor WEB (192.168.1.1) pelo endereço global interno 198.10.1.6 com as portas "80' e "8080" Click aqui e faça uma atividade!

| ||

NAT - Configurando NAT por portas em roteadores Cisco (PAT) Posted: 26 Feb 2013 05:58 PM PST NAT - Configurando NAT por portas em roteadores Cisco (PAT)Esta configuração é chamada pela Cisco de PAT (Port Address Translation), o mesmo que o NAPT (Network Address Port Translation) comentado em outro artigo aqui neste site. Este tipo de configuração permite a tradução de endereços IPs utilizando números de portas (TCP / UDP ou ICMP ), possibilitando que várias estações de trabalho de uma rede interna tenham acesso a internet utilizando o mesmo endereço global interno. § list 1= lista de acesso 1 § interface serial 0/0/0 = interface que ocorrerá a tradução § overload= ativa a tradução por portas access-list 1 permit any = lista de acesso que permite ou nega endereços que utilizarão o processo de nat onde: § access-list 1= lista de acesso 1 § permit= permissão § any= qualquer host ou rede interface f0/1= entra no modo de configuração de interface f0/1 do roteador AtividadesAssista o vídeo abaixo e veja como é realizado a configuração de nat por portas da topologia de rede acima. Caso você seja aluno de uma Academia Cisco como a do Senac-TI e tenha acesso ao simulador "Cisco Packet Tracer", faça o download da topologia de rede e tente realizar a configuração. Click aqui e faça download da topologia de rede acima* Realize a configuração de nat por portas e faça com que todas as 03 (três) estações de trabalho tenham acesso o servidor web (200.2.30.1) Click aqui e faça uma atividade!

| ||

NAT - Configurando Port Triggering em roteadores Cisco WRTP54 e WRT54G Posted: 26 Feb 2013 05:59 PM PST NAT – Configurando Port Triggering em roteadores Cisco WRTP54 e WRT54GA funcionalidade “Port triggering” é utilizada para aplicações especiais que precisam que uma porta seja aberta sob-demanda. Isto permite que dispositivos da rede interna que estão atrás de um NAT acessem um servidor ou uma aplicação específica na Internet. Quando um dispositivo da rede interna encaminha pacotes com portas que estão configuradas no "Port Triggering", o roteador abre a conexão e armazena o endereço IP do dispositivo interno na tabela de NAT de forma dinâmica. No momento em que um pacote retorna da Internet com um número de porta mapeada no "Port triggering" os dados são encaminhados para o dispositivo da rede interna que gerou o tráfego. Neste tipo de mapeamento você pode definir que os pacotes que saírem do roteador com um range de portas “X” e que retornarem com um range de portas “Y” possam ser encaminhados para um certo dispositivo da rede interna. É possivel por exemplo, configurar que pacotes com que saem do roteador com o range “6660–6664” e que retornem da Internet com a porta “113”, sejam encaminhados para o dispositivo da rede interna que originou o pacote. A configuração de “Port Triggering” em roteadores SOHO de diferentes modelos são semelhantes, aqui nós vamos mostrar como é realizada a configuração nos roteadores Cisco WRTP54G e WRT54G. Para realizar esta configuração, você precisa acessar o menu do roteador em “Applications & Gaming” e depois entrar em “Port Triggering” e configurar o nome da aplicação, ou range de portas de triggered (portas que irão acionar o roteador para iniciarem o processo de mapeamento) e o range de portas de encaminhamento (portas que retornarão da internet). Nesta configuraçã não precisamos colocar o endereço IP do dispositivo da rede interna, pois como comentado acima, o mapeamento é realizado de forma dinânica. § Application: Nome da aplicação que está sendo configurada (pode ser colocado qualquer nome, não influi diretamente nas configurações); § Triggered Range/Start Port: Entre com a porta de início do range de trigger § Triggered Range End Port: Entre com a porta do fim do range de trigger; § Forwarded Range/Start Port: Entre com a porta de iníco do range de encaminhamento; § Forwarded Range/End Port: Entre com a porta do fim do range de encaminhamento; § Após a configuração vá em “Save Settings” para aplicar as configurações.

Aqui abordei um explempo de configuração utilizando o IRC, mas este tipo de configuração pode ser utilizada para outras aplicações especiais que necessitem uma abertura de porta sob-demanda como aplicações para game, video, voz entre outras. Click aqui e faça uma atividade!

| ||

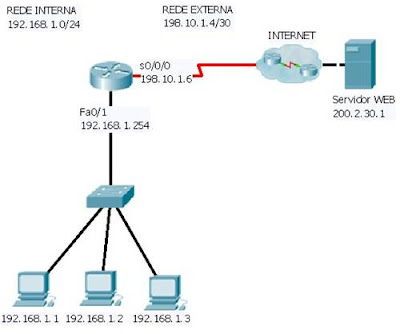

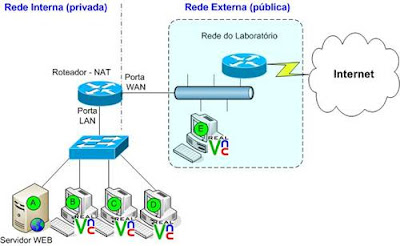

NAT - Laboratório Port Forward Posted: 26 Feb 2013 05:59 PM PST NAT - Laboratório Port ForwardObjetivoConfigurar uma rede local com um roteador, um servidor WEB e estações de trabalho com o aplicativo VNC para realizar um acesso ao servidor WEB e das estações através da rede externa, utilizando a configuração de Port Forward. Neste lab será realizado uma simulação onde a rede pública será a rede do laboratório. PreparaçãoNeste laboratório poderá ser utilizado qualquer roteador SOHO (Small Office Home Office) que possibilite habilitar e desabilitar a função NAT, bem como as suas regras de firewall. § 01 Roteador SOHO; § 01 Switch SOHO (não precisa ser gerenciável); § 01,02 ou 04 estações de trabalho; § 01 Estação de trabalho para simularmos o servidor WEB; § Software para o servidor WEB (SimpleServer); § Software para acesso remoto das estações (VNC); § 06 Patch corders. Etapa 01 – Conexão e configuração inicial1. Realize o endereçamento IP da topologia da rede acima, no qual você memso irpá definir com base na topologia apresentada; 2. Realize as conexões físicas dos equipamentos conforme indicado na topologia de rede acima; 3. Realize a configuração dos endereços IPs de cada host da topologia. 4. Estabeleça uma sessão WEB com o roteador e configure os endereços de LAN e WAN do equipamento; 5. Desabilite a função NAT do roteador; 6. Desabilite a função de firewall do roteador para liberar os pacotes ICMP, HTTP e as portas que serão utilizadas no VNC. O VNC utiliza a porta padrão 5900, porem você irá definir as portas que serão utilizadas; 7. Configura uma estação de trabalho na rede do laboratório. Esta estação será utilizada para realizar todos os acessos externos (HTTP e remot com o VNV) 8. Realize um ICMP (PING) entre todas as estações de trabalho e o servidor WEB; 9. Verifique se todos os hosts estão se comunicando. Caso isto não aconteça, tente diagnosticar problema, pois antes de testarmos as aplicações (WEB e VNC) é preciso que a camada de rede esteja funcional; 10. Inicie o servidor WEB e teste o acesso com a estação "E" ao serviço através do browser (IE, Firefox, Chrome...) ; 11. Inicie o VNC nas estações de trabalho e teste o acesso remoto por meio da estação "E" e verifique se consegue acessar remotamente as estações B,C e D. 12. Verifique se todas as estações estão navegando na Internet. Neste primeiro momento somente a estação "E" estará navegando na Internet, pois ela está dentro da rede do laboratório e o roteador de broda da rede tem rota para a rede desta estação. Como o NAT não está habilitado no roteador da rede interna o servidor WEB e as estações B,C e D não conseguram acesso para a Internet. Etapa 02 – Habilitar o NAT e configurar Port Forward1. Habilite o NAT do roteador; 2. Verifique se todos os hosts estão se comunicando. Neste passo a estação "E" não consegurá mais alcançar as estações B,C e D, pois o NAT foi habilitado; 3. Defina os números de portas que será utilizado pelo VNC e configure a função Port Forward no roteador, confome topoligia, endereçamento de rede e explicação da seção: Configurando Port Forward em Roteadores Cisco WRTP54G e WRT54GT; 4. Teste o acesso ao servidor WEB apartir da estação "E"; 5. Teste o acesso remoto para as estações B,C e D apartir da estação "E"; 6. Teste o acesso à internet das estações B,C,D e E; 7. Se você obteve sucesso nos testes dos passos 4,5 e 6 então você conseguiu realizar a configuração de Prot Forward com sucesso. Etapa 03 – ConclusãoNeste laboratório simulamos uma acesso um host na rede externa (rede do laboratório) para um servidor WEB em uma rede interna, bem como o acesso remoto em estações de trabalho dentro desta mesma rede. Nesta simulação podemos considerar que a rede externa seria a rede do provedor de serviços e a rede interna uma rede residencial ou comercial, onde é possivel notar que: 1. Quanto o NAT está habilitado, não e possivel navegar na Internet porque os hosts da rede externa não conhecem a rede interna 2. Quando o NAT está habilitado, não é possivel fazer com que um host da rede externa acesso um serviço dentro da rede interna; 3. Quando queremos que serviços da red einterna sejam acessados pela rede externa, é possivel configurar o Port Forward para prover esta função; 4. Quando o Port Forward é configurao o NAT fica ativo, o que possibilita a navegação na internet e ao mesmo tempo possibilita o acesso de hosts externos a serviços dentro da rede interna.

| ||

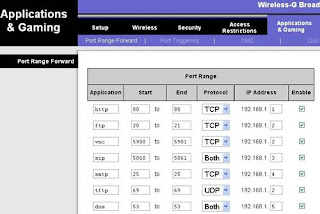

NAT - Configurando Port Forward em Roteadores Cisco WRTP54G e WRT54G Posted: 26 Feb 2013 06:01 PM PST NAT - Configurando Port Forward em Roteadores Cisco WRTP54G e WRT54GMuitos usuários precisam tornar públicos na internet dispositivos e aplicações da rede interna, para isto é preciso que realizar algumas regras de encaminhamento de pacotes no processo de NAT como o “Port Forward”, onde você determina que pacotes que possuem um certo número de porta ou de range de portas externas sejam encaminhados para um dispositivo na rede interna. As configurações de “Port Forward” em roteadores SOHO de diferentes modelos são parecidas, aqui nós vamos mostrar como é realizada a configuração nos roteadores Cisco WRTP54G e WRT54G. Esta configuração é extremamente simples, você precisa acessar o menu do roteador em “Applications & Gaming” e configurar o nome da aplicação, a porta ou range de portas, o protocolo e o endereço IP do dispositivo da rede interna que precisa ser acessado pela internet. Segue abaixo a função de cada um dos campos de configuração dos roteadores WRTP54G e WRT54G: § Application: Nome da aplicação que está sendo configurada (pode ser colocado qualquer nome, não influi diretamente nas configurações); § Star e End: Número da porta, ou range de portas externas que serão utilizadas para acessarem o dispositivo da rede interna; § Protocol: Configura se o protocolo é TCP, UDP ou ambos. Caso você não saiba o protocolo procure se informar melhor sobre a aplicação que você está utilizando, na dúvida você pode liberar os dois, porem por questões de segurança o melhor é deixar este tipo de configuração o mais fechada possível; § IP Address: Endereço IP do dispositivo da rede interna que você precisa que seja acessado pela internet (endereço local interno); § Enable: Aqui você habilia o uso da regra. O bom é que você pode deixar uma regra configurada e habilita-lá quando precisar; § Após a configuração vá em “Save Settings” para aplicar as configurações. Na figura acima podemos identificar algumas configurações de encaminhamento de pacotes para os serviços: HTTP, FTP, VNC, SIP, TFTP e DNS: § HTTP: Todos os pacotes da rede externa que chegarem no roteador com a porta “80” e protocolo “TCP”, serão encaminhados para o dispositivo com o endereço 192.168.1.1. § FTP: Todos os pacotes da rede externa que chegarem no roteador com as portas “20” e “21” protocolo “TCP”, serão encaminhados para o dispositivo com o endereço 192.168.1.2. § VNC: Todos os pacotes da rede externa que chegarem no roteador com as portas “5900” ou “5901”e protocolo “TCP”, serão encaminhados para o dispositivo com o endereço 192.168.1.2. § SIP: Todos os pacotes da rede externa que chegarem no roteador com as portas “5060” ou “5061” e protocolos “TCP” ou “UDP”, serão encaminhados para o dispositivo com o endereço 192.168.1.3. § SMTP: Todos os pacotes da rede externa que chegarem no roteador com a porta “25” e protocolo “TCP”, serão encaminhados para o dispositivo com o endereço 192.168.1.4. § TFTP: Todos os pacotes da rede externa que chegarem no roteador com a porta “69” e protocolo “UDP”, serão encaminhados para o dispositivo com o endereço 192.168.1.2. § DNS: Todos os pacotes da rede externa que chegarem no roteador com a porta “53” e protocolos “TCP” ou “UDP”, serão encaminhados para o dispositivo com o endereço 192.168.1.5. Click aqui e faça uma atividade!

| ||

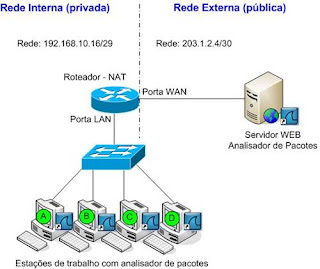

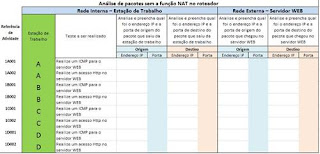

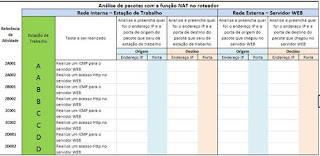

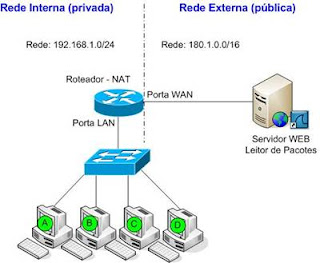

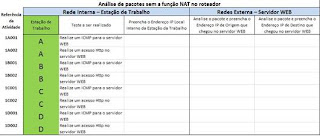

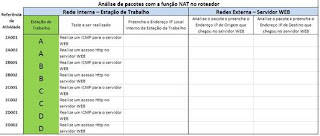

NAT - Tipos de NAT - Laboratório NAPT Posted: 26 Feb 2013 06:01 PM PST NAT - Tipos de NAT - Laboratório NAPTEntendendo o funcionamento do NAPT. ObjetivoConfigurar uma rede local com um roteador, um servidor WEB e um analisador de rede para entender o funcionamento do NAPT (Network Address Port Translation). PreparaçãoNeste laboratório poderá ser utilizado qualquer roteador SOHO (Small Office Home Office) que possibilite habilitar e desabilitar a função NAT, bem como as suas regras de firewall. § 01 Roteador SOHO; § 01 Switch SOHO (não precisa ser gerenciável); § 01,02 ou 04 estações de trabalho; § 01 Estação de trabalho para simularmos o servidor WEB; § Software para o servidor WEB (SimpleServer); § Software para leitura de pacotes (Wireshark); § 06 Patch corders. Etapa 01 – Conexão e configuração inicial1. Realize o endereçamento IP da topologia da rede acima conforme endereços de rede e máscaras indicadas. Atribua endereços IPs para todos os hosts da topologia; 2. Realize as conexões físicas dos equipamentos conforme indicado na topologia de rede acima; 3. Realize a configuração dos endereços IPs de cada host da topologia; 4. Estabeleça uma sessão WEB com o roteador e configure os endereços de LAN e WAN do equipamento; 5. Desabilite a função NAPT do roteador; 6. Desabilite a função de firewall do roteador para liberar os pacotes ICMP e HTTP; 7. Realize um ICMP (PING) entre todas as estações de trabalho e o servidor WEB; 8. Verifique se todos os hosts estão se comunicando. Caso isto não aconteça, tente diagnosticar problema, pois antes de testarmos as aplicações (WEB e o analisador de rede) é preciso que a camada de rede esteja funcional; 9. Inicie o servidor WEB e teste o acesso ao serviço através do browser (IE, Firefox, Chrome...); 10. Inicie o analisador de rede no servidor e em todas as estações de trabalho e verifique se os pacotes ICMP e HTTP estão sendo capturados. Etapa 02 – Testes e analise de pacotes sem o uso de NAPTNesta etapa vamos analisar os pacotes que saem das estações de trabalho e que chegam no servidor WEB quando o roteador não estiver utilizando NAPT. Click aqui para fazer o download da tabela Etapa 03 – Testes e analise de pacotes com o uso de NAPTNesta etapa vamos analisar os pacotes que saem das estações de trabalho e que chegam no servidor WEB quando o roteador estiver utilizando NAPT. Click aqui para fazer o download da tabela Etapa 04 – Comparação e análiseRealize uma comparação entre as duas tabelas e analise as diferenças entre as leituras dos pacotes que sairam das estações de trabalho e que chegaram no servidor WEB: 1. Analise se houveram modificação nos endereços dos pacotes durante os testes; 2. Analise se houveram modificação nas portas dos pacotes durante os testes; 3. Compare as informações entre as Etapas 03 e 04; 4. Verifique se os endereços IPs de origem dos pacotes sofreram alterações durante o percurso; 5. Verifique se as portas de origem dos pacotes sofreram alterações durante o percurso; 6. Analise se os endereços IPs e as portas de origem dos pacotes sofreram alterações durante o percurso nas etapas 03 e 04; 7. Tente entender o que ocorreu com cada pacote (endereços IPs e portas) que foram enviados pelas estações de trabalho.

| ||

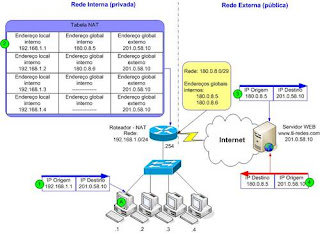

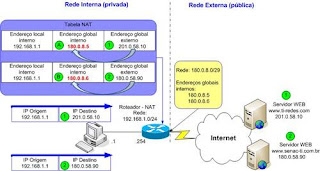

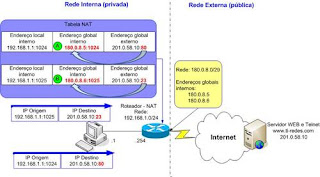

Posted: 26 Feb 2013 05:53 PM PST NAT - Tipos de NATNo artigo anterior “NAT – Introdução” descrevemos sobre o “NAT Tradicional”, referenciado na RCF 3022, mas não comentamos sobre os tipos de NAT e suas variáveis. O NAT Tradicional é o método mais comum de utilização de tradução de endereços. Seu principal uso é traduzir endereços locais internos (privados) em endereços globais externos (públicos) para serem utilizados em uma rede externa. Em um NAT Tradicional as sessões são unidirecionais, somente no sentido de saída da rede privada, as sessões na direção oposta só podem ser realizadas utilizando mapeando estático de endereço, direcionando o tráfego para os endereços locais internos selecionados ou métodos como o NAT Bidirecional. O NAT Tradicional é dividido em dois tipos: Basic NAT e o NAPT, quando um dispositivo está utilizando o Basic NAT este fica limitado somente à tradução por meio de endereços IP, que podem ser realizados de maneira estática ou dinâmica, já com NAPT a sua operação é estendida para utilizar endereços IPs e portas (como o TCP / UDP ou ICMP query ID). Olhando em outras documentações é possivel localizar outros tipos de NAT como o Bi-Directional NAT, Twice NAT e o NAT-PT. Agora vamos tentar entender como funciona cada um destes tipos de NAT: Basic NAT (Estático): O NAT Básico Estático realiza o mapeamento de endereços IPs locais internos para endereços IPs globais internos, um endereços IP local interno sempre vai ter o mesmo endereço global interno (regra: um pra um). Este tipo de NAT é muito útil quando dispositivos da rede local interna precisam ser acessados pela Internet com um endereço consistente. NAPT: O NAPT (Network Address Port Translation) realiza o mapeamento utilizando números de portas (como o TCP / UDP ou ICMP query ID) de origem dos endereços locais internos, para distinguir cada uma das traduções. A quantidade de portas que podem receber um único endereço IP fica em torno de 4.000, o NAPT tenta preservar a porta de origem, se essa porta de origem já estiver em uso, o NAPT atribui o primeiro número de porta disponível a partir do início do grupo de portas apropriadas: 0-511, 512-1023 ou 1024-65535. Quando não há mais portas disponíveis e há mais de um endereço global interno configurado, o NAPT passa para o próximo endereço IP, para tentar alocar novamente a porta de origem, esse processo continua até que não haja mais portas disponíveis nem endereços globais internos. O NAPT permite que vários endereços locais internos sejam traduzidos usando um único endereço global interno, permitindo assim que se tenham diversos dispositivos em uma rede interna utilizando um único global interno. Analise o fluxo de dados da figura abaixo e tente entender como o NAPT funciona: Você pode criar regras para determinar que um endereço IP de origem deverá ser traduzido para o endereço IP “A” quando for para o destino “1”, ou traduzido para o endereço IP “B” quando for para o destino “2”. Analise a figura abaixo e tente entender como Twice NAT por IP funciona: Como exemplos de NAT bidirecional podemos citar os túneis IPv6 e a utilização de serviços DNS (Domain Name System) em redes internas. Em túneis IPv6 (será abordado em outra sessão deste site), o mesmos poderão ser estabelecidos mesmo quando não houver tráfego interno sendo gerado para a extremidade do túnel. Para os serviços de DNS, os servidores em redes internas podem responder requisições para hosts na rede pública. Quando um host externo tenta resolver o nome de um host onde o servidor de DNS está dentro de uma rede interna, o roteador NAT intercepta a solicitação de DNS e instala uma tradução de endereços para permitir que o host externo possa alcançar o servidor de DNS utilizando um endereço IP global interno (público). O mapeamento dinâmico citado acima, depende a utilização de DNS-ALG (Application Level Gateway) que será abordado em outra sessão deste site. Analise a figura abaixo e tente entender como o NAT bidirecional funciona: NAT-PT: O NAT-PT (Network Address Translation - Protocol Translation) é uma técnica de tradução de endereços entre redes IPv6 e IPv4, onde pacotes IPv6 são traduzidos em pacotes IPv4 e vice-versa. Este método pode ser utilizado quando equipamentos legados não permitirem o upgrade para utilização de endereços IPv6. Este técnica de tradução nada mais é do que uma extensão das técnicas de NAT já citadas acima. Analise a figura abaixo e tente entender como o NAT-PT funciona: Click aqui e faça uma atividade!

| ||

NAT - Introdução - Laboratório Posted: 26 Feb 2013 05:52 PM PST NAT - Introdução - LaboratórioEntendendo o funcionamento do NAT básico. ObjetivoConfigurar uma rede local com um roteador, um servidor WEB e um analisador de rede para entender o funcionamento do processo de NAT (Network Address Translation). PreparaçãoNeste laboratório poderá ser utilizado qualquer roteador SOHO (Small Office Home Office) que possibilite habilitar e desabilitar a função NAT, bem como as suas regras de firewall. § 01 Roteador SOHO; § 01 Switch SOHO (não precisa ser gerenciável); § 01,02 ou 04 estações de trabalho; § 01 Estação de trabalho para simularmos o servidor WEB; § Software para o servidor WEB (SimpleServer); § Software para leitura de pacotes (Wireshark); § 06 Patch corders. Etapa 01 – Conexão e configuração inicial1. Realize o endereçamento IP da topologia da rede acima conforme endereços de rede e máscaras indicadas. Atribua endereços IPs para todos os hosts da topologia; 2. Realize as conexões físicas dos equipamentos conforme indicado na topologia de rede acima; 3. Realize a configuração dos endereços IPs de cada host da topologia. 4. Estabeleça uma sessão WEB com o roteador e configure os endereços de LAN e WAN do equipamento; 5. Desabilite a função NAT do roteador; 6. Desabilite a função de firewall do roteador para liberar os pacotes ICMP e HTTP; 7. Realize um ICMP (PING) entre todas as estações de trabalho e o servidor WEB; 8. Verifique se todos os hosts estão se comunicando. Caso isto não aconteça, tente diagnosticar problema, pois antes de testarmos as aplicações (WEB e Leitor de pacotes) é preciso que a camada de rede esteja funcional; 9. Inicie o servidor WEB e teste o acesso ao serviço através do browser (IE, Firefox, Chrome...); 10. Inicie o analisador de rede e verifique se os pacotes ICMP e HTTP estão sendo capturados. Etapa 02 – Testes e analise de pacotes sem o uso de NATNesta etapa vamos analisar os pacotes que chegam no servidor WEB quando o roteador não estiver utilizando NAT. Click aqui para fazer o download da tabela Etapa 03 – Testes e analise de pacotes com o uso de NATNesta etapa vamos analisar os pacotes que chegam no servidor WEB quando o roteador estiver utilizando NAT. Click aqui para fazer o download da tabela Etapa 04 – Comparação e análiseRealize uma comparação entre as duas tabelas e analise as diferenças entre as leituras dos pacotes que chegaram no servidor WEB: 1. Analise se houveram modificação nos pacotes durante os testes; 2. Compare as informações entre as Etapas 03 e 04; 3. Verifique se os endereços IPs de destino do pacote inicial sofreram alterações; 4. Analise se o endereço IP de origem do pacote inicial sofreu alterações durante o percurso nas etapas 03 e 04; 5. Tente entender o que ocorreu com cada pacote que foi enviado pelas estações de trabalho. 6. Realize a atividade do link abaixo: Click aqui e faça uma atividade!

| ||

Posted: 26 Feb 2013 06:03 PM PST NAT - IntroduçãoSe você está lendo este condeúdo, você com certeza está conectado na Internet e há uma grande chance de que esteja usando NAT (Network Address Translation – Tradução de Endereços de Rede). · Endereço local interno: Endereço IP atribuído a um host da rede interna. Definido pelo administrador da rede local e provavelmente um dos endereços privados especificados na RFC 1918. · Endereço global interno: Endereço IP público atribuído pelo provedor de serviço. Este endereço pode representar um ou mais endereços IP locais internos para o mundo exterior. · Endereço local externo: Endereço IP de um host externo, tal como é conhecido pelos hosts da rede interna. · Endereço global externo: Endereço IP atribuído a um host da rede externa. O proprietário do host atribui esse endereço.

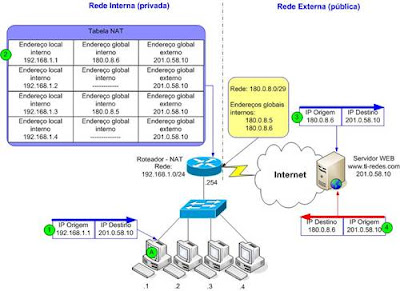

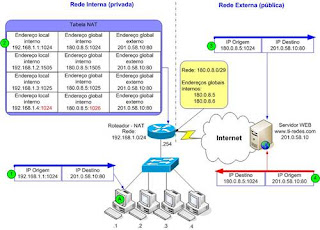

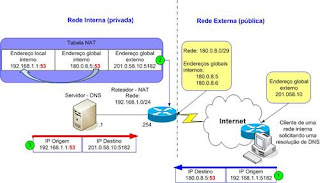

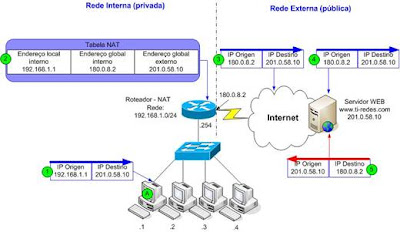

Observando a figura abaixo podemos perceber alguns destes endereços: locais internos, global interno e global externo. Analise a imagem e tente entender o fluxo dos dados observando os endereços IPs de origem e destino Analisando o fluxo de dados da figura acima, podemos perceber que o pacote no momento "1" sai da estação de trabalho “A” com o endereço local interno “192.168.1.1” e em seguida no momento "2" é traduzido para o endereço IP global interno “180.0.8.2”, isto permite que o pacote que saiu da estação de trabalho “A” seja roteado através de uma rede pública chegando ao seu destino, o servidor WEB com o endereço IP global externo “201.0.58.10”. Quando o pacote retorna do servidor WEB, o mesmo terá um endereço IP de destino “180.0.8.2”, que será retraduzido pelo roteador para a rede interna com o endereço IP local interno “192.168.1.1”. O NAT permitiu que o pacote que foi originado na rede interna retornasse corretamente, pois o endereço de origem “180.0.8.2” atribuido pelo processo de NAT no momento "3" é conhecido na rede pública, possibilitando o seu retorno. Click aqui e faça uma atividade!

| ||

Comandos Básicos de Switches Cisco Posted: 26 Feb 2013 05:50 PM PST Comandos Básicos de Switches Cisco ·Configurando um nome Switch>enable Switch#configure terminal Switch(config)#hostname resulti resulti#

·Configurando senha enable Switch>enable Switch#configure terminal Switch(config)#enable password resulti

·Configurando senha enable secret Router>enable Router#configure terminal Router(config)#enable secret resulti

·Configurando senha da console Router>enable Router#configure terminal Router(config)#line console 0 Router(config-line)#password resulti

·Configurando acesso telnet para 05 usuários- Switch>enable Switch#configure terminal Switch(config)#line vty 0 4 Switch(config-line)#login Switch(config-line)#password resulti

·Configurando o endereço IP do switch- Switch>enable Switch#configure terminal Switch(config)#interface vlan 1 Switch(config-if)#ip address 1.0.0.1 255.255.255.0 Switch(config-if)#no shutdown

·Configurando o gateway do switch Switch>enable Switch#configure terminal Switch(config)#ip default-gateway 1.0.0.2

·Configurando vlan no switch Switch>enable Switch#configure terminal Switch(config)#vlan 10 Switch(config-vlan)#name dep-administrativo Switch(config-vlan)#exit Switch(config)# Switch(config)#interface fastEthernet 0/1 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 10 Switch(config-if)#exit Switch(config)#exit Switch#sh vlan

·Configurando trunk no switch Switch>enable Switch#configure terminal Switch(config)#interface fastEthernet 0/1 Switch(config-if)#switchport mode trunk

·Comandos de verificação e diagnóstico- Switch#show ? (O comando show ? fornece uma lista dos comandos show disponíveis) Switch#show arp (Exibe a tabela ARP do roteador) Switch#sh interfaces (Verifica detalhadamente as configurações das interfaces) Switch #sh ip interface brief (Verifica as configurações das interfaces) Switch#show mac-address-table dynamic (Verifica a tabela de endereçamento MAC) Switch#show vlan (Exibe as vlans configuradas) Switch #sh running-config (Verifica as configirações ativas na RAM) Switch#sh startup-config (Verifica as configurações da NVRAM) Switch#sh flash: (Verifica os arquivos de sistema operacional da Flash) Switch#copy running-config startup-config (Salva as configurações ativas na RAM para a NVRAM)

|

You are subscribed to email updates from Resul...TI | Email delivery powered by Google |

Google Inc., 20 West Kinzie, Chicago IL USA 60610 | |